Silver调查报告

起点

根据FireEye发布的IOC,有一个域名是databasegalore.com,这个域名下的IP在2304端口起了PowerMTA服务,web目录扫描之后发现example.php。PTI团队根据这两个网页的设备指纹和PowerMTA服务,扫描了全网的IPv4地址,发现一个IP地址: 81.4.122.203,然后PTI团队对IP下的C段进行渗透测试,发现81.4.122.101存在一个C2服务器。

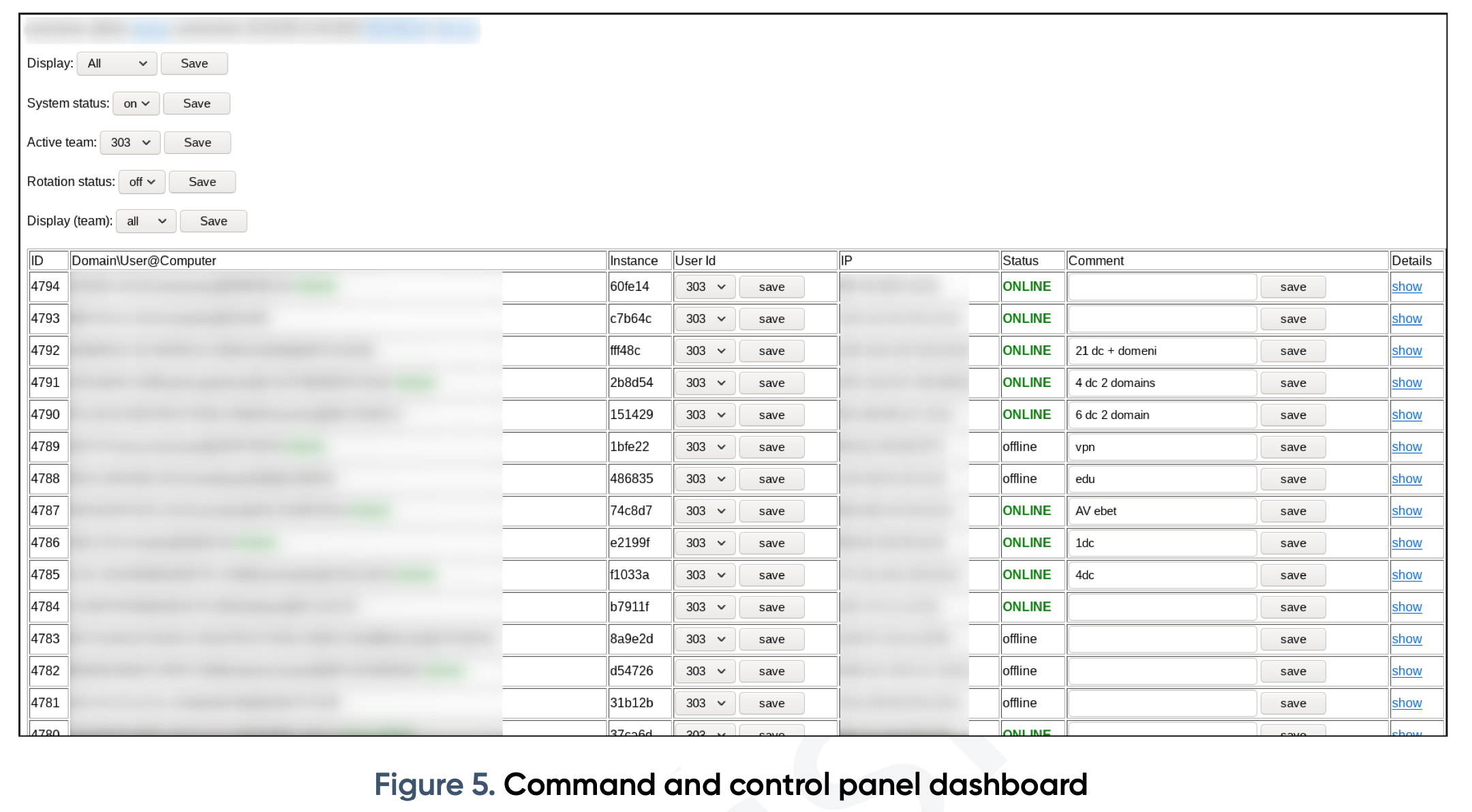

C2分析

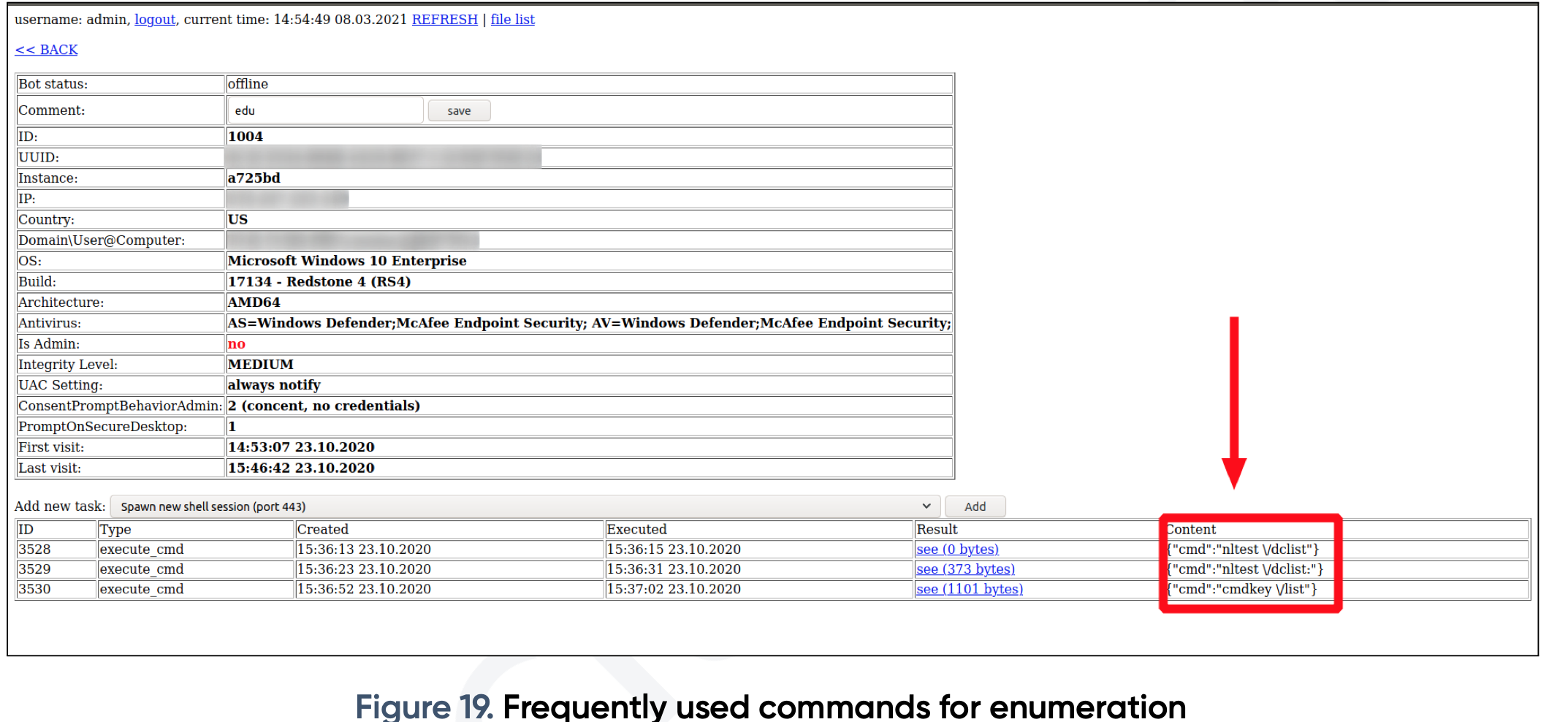

收集信息如下:

- ID

- UUID

- Instance

- IP

- Country

- Domain\User@Computer

- OS

- Build

- Architecture

- Antivirus

- Is Admin

- Integrity Level

- UAC Setting

- ConsentPromptBehaviorAdmin • PromptOnSecureDesktop

- First visit

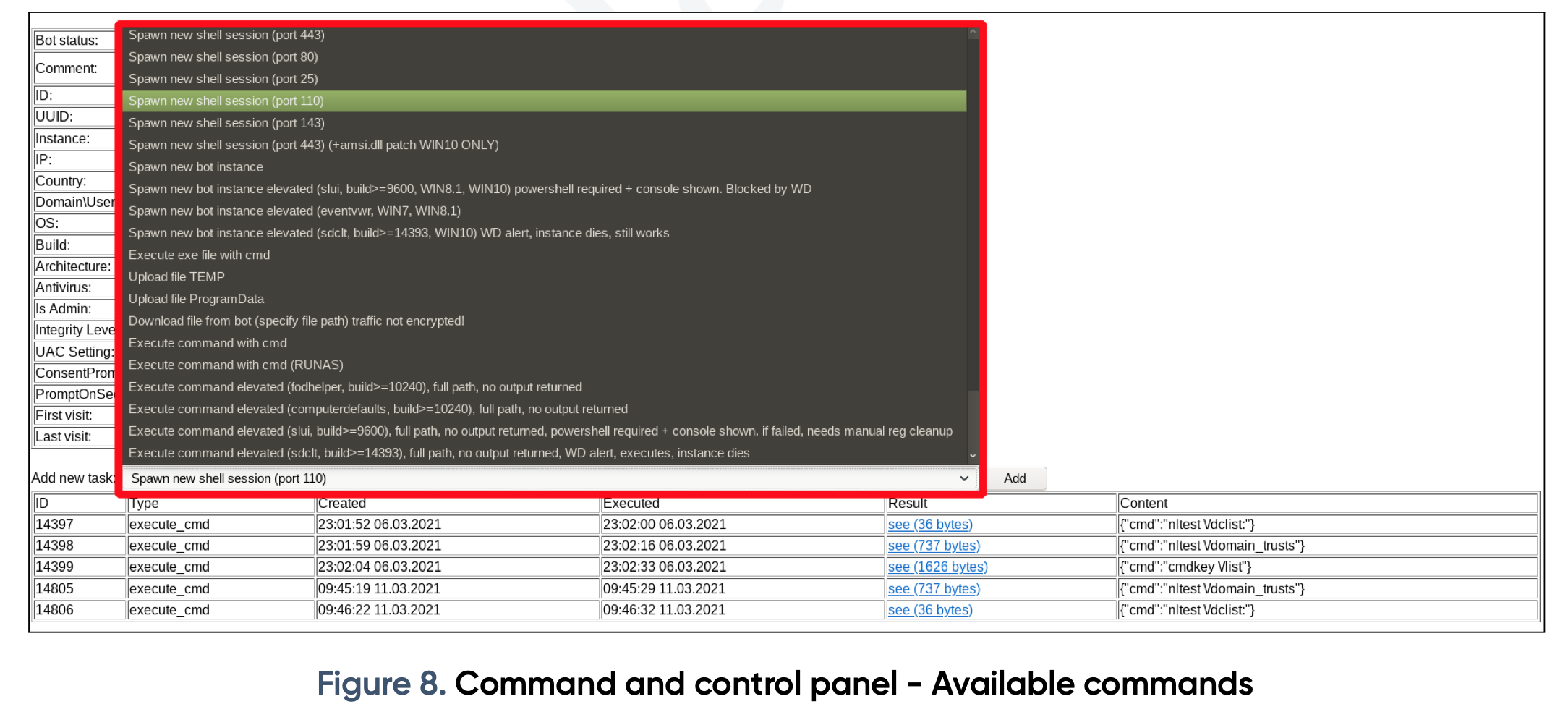

每个受害者页面都可以发送攻击指令,有如下:

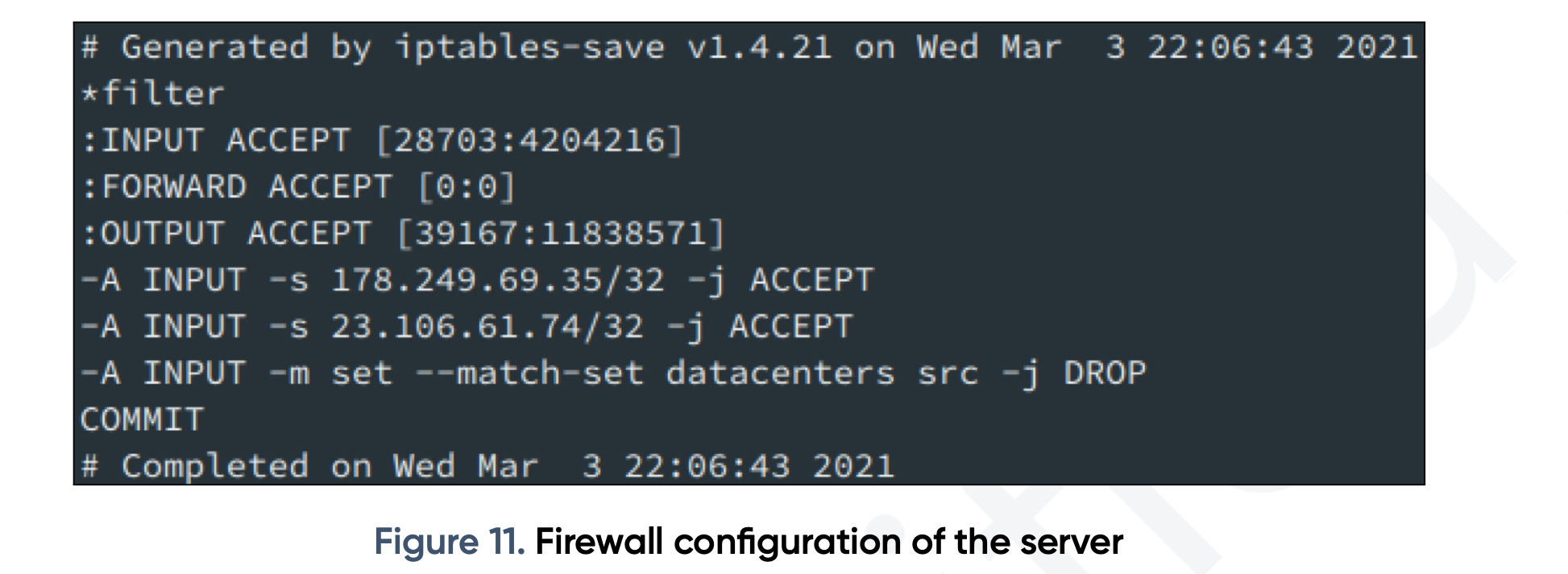

看了下是命令执行和UAC绕过比较多,C2服务器的防护措施有如下:

- 使用AppArmor隔离环境

- 关闭访问日志(web日志、SSH登录日志、命令行日志)

- 使用IPTABLES只允许白名单IP访问

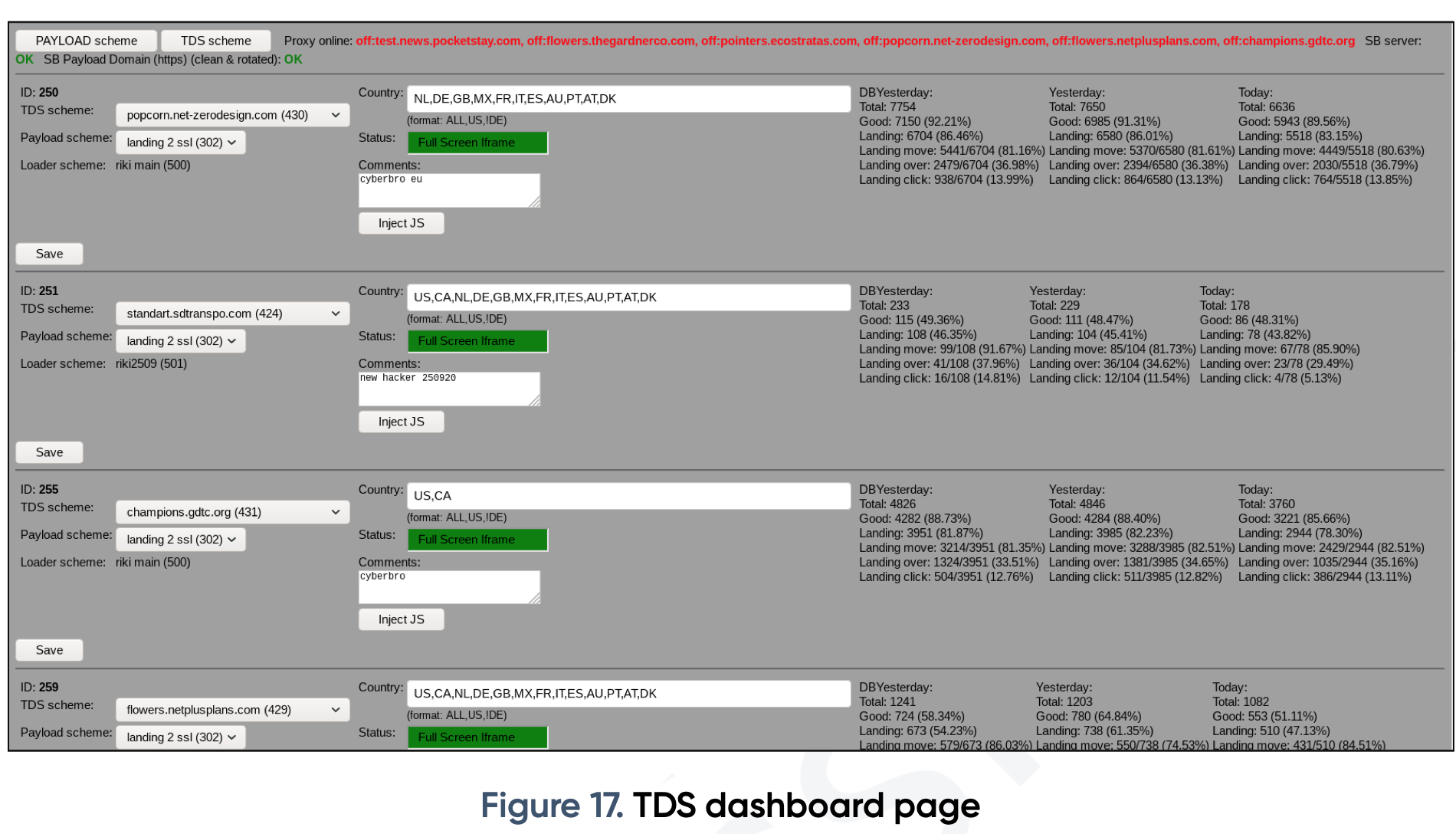

TDS(Traffic Distrbution System)系统分析

是一个类似负载均衡的系统,可以把受害者的流量定向到不同的C2服务器,因为受害者大概有4千多个,同时这个系统可以根据国家来分组,并且类似JIRA的系统,指定受害者给不同的黑客。

流量分发系统的一部分是由可信网站组成的,这种网站被黑了之后,加入php和js代码,判断每个请求是否符合一定的特征,符合特征之后会向特定网站发送一个GET请求。

横向移动

- 常用命令

- nltest /dclist 列域控

- nltest /domain_trusts

- cmdkey /list 列已存储的密码

- net group “domain admins” /domain 查看域控管理员

- powershell -nop -enc xxx 执行命令

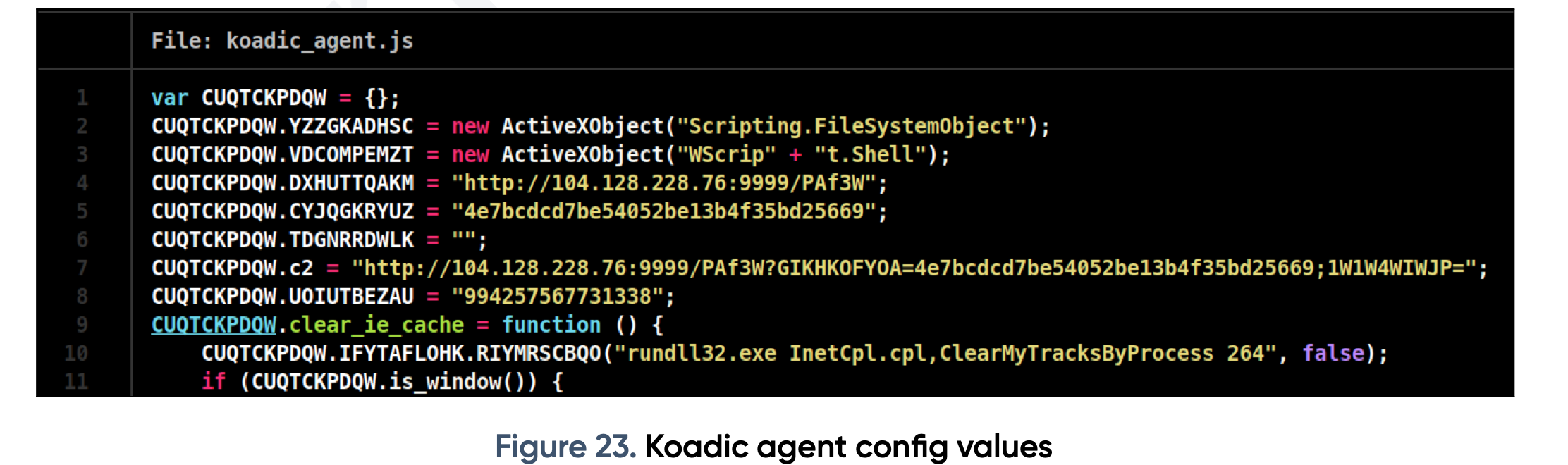

使用的其中一个横向工具是Koadic,一般通过mshta运行混淆之后的脚本:

cobaltstrike

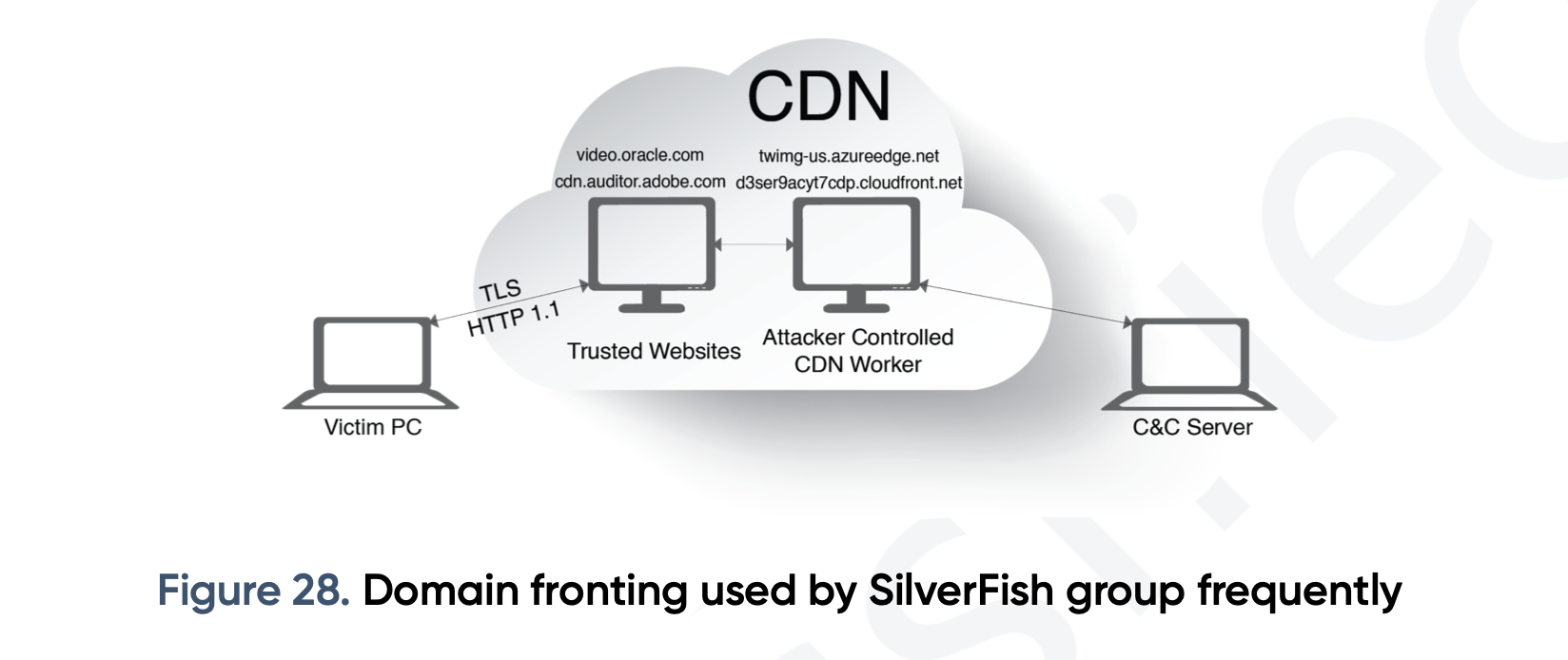

cobaltstrike使用了域前置的技术,比如twimg-us.azureedge.net, d3ser9acyt7cdp.cloudfront.net,其中一个上线的方式是使用msbuild:C:\Windows\Microsoft.Net\Framework64\v4.0.30319\msbuild.exe C:\ms654.csproj

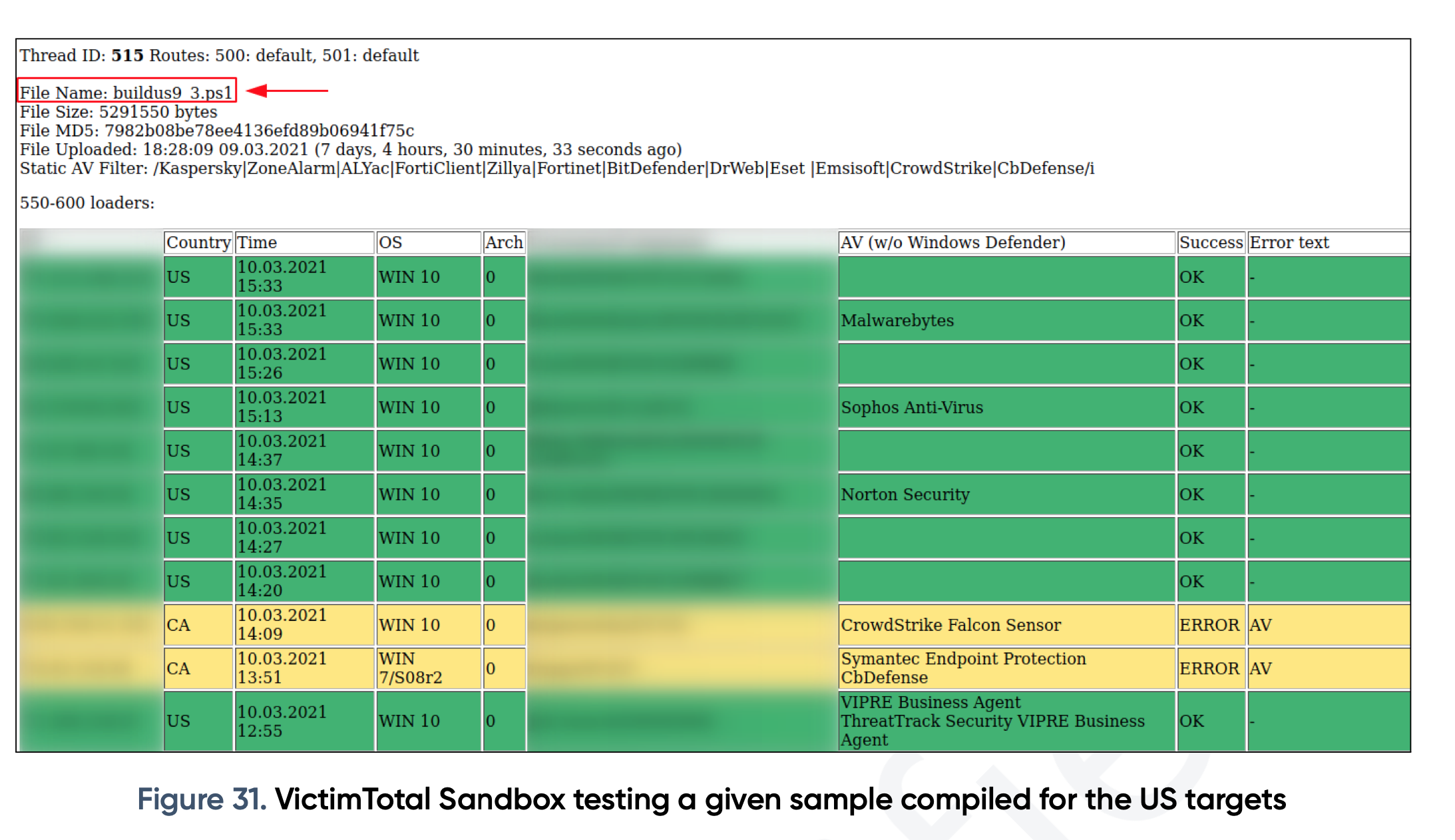

VictimTotal Sandbox

研究人员发现的最震惊的Web平台,SilverFish使用受害者作为杀软测试云端平台,控制了超过6000个设备主机,不定期测试木马脚本的免杀性。

Powershell脚本的编码是这样的: 使用6字节的key做一次xor–>base64编码–>AES加密–>混淆。

NetSupportManager

把NetSupportManager程序里面的client32.exe重命名为ctfmon.exe,然后设置持久化后门:HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

读后感

- 高度的组织化,具有代表性的TDS系统

- C2界面很简洁

- 云沙盒的概念真厉害

- 很好奇怎么日进去的,域前置的域名为啥是Oracle的?